Votre SI évolue (cloud, outils métiers, prestataires, multi-sites), mais la gouvernance reste souvent fragmentée ou purement technique. J’interviens pour structurer un pilotage stratégique adapté à votre PME : plan directeur IT/cyber, coordination des partenaires, intégration des volets cybersécurité, RGPD et exigences clients dans vos arbitrages.

Ce que veulent les dirigeants :

savoir quoi prioriser, combien investir, et comment prouver une maîtrise cyber (clients, assureur, audit)

sans transformer l’entreprise en usine à gaz.

Pourquoi structurer la gouvernance IT et cybersécurité dans votre PME ?

- Aligner les décisions IT sur vos enjeux métier (CODIR / terrain / prestataires)

- Prioriser : moins d’urgences, plus de cohérence (budget, planning, risques)

- Réduire les risques cyber et opérationnels (indisponibilité, ransomware, perte de données)

- Mettre la sécurité “au bon niveau” : accès, sauvegardes, contrats, sensibilisation

- Préparer NIS2 : gouvernance, continuité, documentation, chaîne de responsabilités

- Structurer une feuille de route 12–24 mois, actionnable et suivie

- Coordonner les prestataires IT autour d’un cap commun, avec des livrables

- Répondre aux exigences externes : clients grands comptes, cyberassurance, appels d’offres

Cette approche s’inscrit dans une stratégie globale de cybersécurité PME.

Comment se déroule la mission stratégique ?

- Étape 1 – Audit fonctionnel, technique et documentaire : état des lieux du SI, cartographie des usages, inventaire des actifs

- Étape 2 – Entretiens ciblés : direction, référents internes, prestataires IT, métiers

- Étape 3 – Analyse risques / écarts : sécurité, continuité, conformité (NIS2 / exigences clients)

- Étape 4 – Plan directeur IT & cybersécurité : priorités, planning, budget, responsabilités, indicateurs

- Étape 5 – Pilotage : comités, coordination prestataires, suivi des actions, sensibilisation

Résultat : une gouvernance lisible, des arbitrages plus simples, et des livrables réutilisables (audits, assureur, clients).

ISO 27001 : démarrer un SMSI pragmatique en 90 jours (Starter SMSI)

Vous n’avez pas besoin de “faire ISO 27001” d’un coup. En PME, le plus efficace est de bâtir un SMSI (Système de Management de la Sécurité de l’Information) simple, pilotable, et surtout utile au quotidien : rôles clairs, risques priorisés, preuves, et rituels de suivi. Cette base est également compatible avec les attendus NIS2 (gouvernance, gestion des risques, documentation, incidents).

Ce que ça débloque : réponses plus faciles aux questionnaires clients / appels d’offres, posture plus crédible face à la cyberassurance, et réduction des “angles morts” (accès, sauvegardes, fournisseurs, incidents).

Mini schéma : Starter SMSI (90 jours)

- Jours 1–15 : cadrage + périmètre + rôles (responsabilités, comités, priorités métier)

- Jours 16–35 : cartographie & inventaire (actifs, données, applications, prestataires, dépendances)

- Jours 36–55 : analyse de risques (menaces, impacts, priorisation, plan de traitement)

- Jours 56–75 : socle documentaire (politiques, règles d’accès, sauvegardes, procédure incident)

- Jours 76–90 : preuves & pilotage (indicateurs, revues, sensibilisation, plan 90 jours suivant)

NIS2 ↔ ISO 27001 : ce qui se recoupe (et pourquoi c’est utile)

NIS2 n’impose pas “d’être certifié ISO 27001”, mais les deux partagent une logique commune : gouvernance, gestion des risques, mesures de sécurité, gestion d’incident et preuves. Un SMSI ISO 27001 bien démarré facilite donc la conformité NIS2 — et inversement.

- Gouvernance : rôles, responsabilités, comités, arbitrages (CODIR impliqué)

- Analyse de risques : registre, priorisation, plan de traitement

- Mesures & politiques : accès/habilitations, sauvegardes, mises à jour, sécurité des fournisseurs

- Incident & continuité : procédure, organisation, notification, retours d’expérience

- Traçabilité : documentation, preuves, revues, indicateurs

Résultat : vous produisez des livrables réutilisables pour NIS2, les demandes clients grands comptes, les questionnaires sécurité et les discussions cyberassurance.

Livrables typiques (sans usine à gaz)

- Périmètre & responsabilités : qui décide, qui exécute, qui valide (CODIR / référents / prestataires)

- Cartographie : actifs critiques, flux essentiels, dépendances et fournisseurs

- Registre des risques + plan de traitement priorisé (90 jours / 6 mois)

- Socle documentaire : accès & habilitations, sauvegardes, gestion des incidents, exigences fournisseurs

- Tableau de bord SSI : indicateurs simples et revues régulières

Besoin d’un pilotage régulier pour faire vivre le SMSI ? La continuité se fait naturellement via le RSSI à temps partagé.

Angles morts fréquemment rencontrés

🧠 Stratégie mal formalisée

- Aucune feuille de route IT/cyber

- Décisions guidées par l’urgence

- Investissements peu suivis ou mal priorisés

- Pas de vision commune (prestataires / internes / CODIR)

🔧 Pilotage cloisonné

- Prestataires non challengés

- Pas de suivi incidents / changements / livrables

- Technique sans arbitrage stratégique

- Priorités opérationnelles non formalisées

📜 Exigences externes sous-estimées

- Clients demandant politiques/procédures sans réponse prête

- Cyberassurance exigeant des justificatifs non disponibles

- Contrats sans clauses SSI/RGPD

- Pas de preuves (formation, sauvegardes, MFA, gestion accès)

⚖️ Conformité & gouvernance

- RGPD non intégré aux choix IT

- Rôles SSI flous, documentation inexistante

- Suivi contractuel faible (hébergeur, prestataires)

- Risques métiers non cartographiés

🚨 Risques métier non posés

- Pas d’analyse d’impact métier en cas d’incident

- Process sensibles non identifiés / non sécurisés

- Pas de plan de continuité / relance

Mon approche : CODIR, clarté stratégique, preuves & NIS2

Je ne remplace pas vos prestataires, ni un DSI interne : je structure la décision. Le pilotage proposé produit des livrables clairs, exploitables par le CODIR : priorités, budget, planning, indicateurs, responsabilités.

Et si vous avez besoin d’un pilotage plus régulier, la continuité se fait naturellement via le RSSI à temps partagé.

Pour qui ce pilotage est pertinent ?

- PME multisites sans DSI ou pilotage dispersé

- Refonte SI, migration cloud, changement d’ERP/outils métier

- CODIR face à des enjeux SSI non priorisés

- Exigences clients grands comptes / audits / cyberassurance

- Volonté d’anticiper NIS2 ou de préparer ISO 27001

💬 Retour d’expérience

"Nous avons clarifié nos priorités, aligné nos partenaires IT et structuré un plan à 2 ans. La cybersécurité est devenue compréhensible pour le CODIR, sans jargon."

— Dirigeant PME agroalimentaire (Vaucluse)

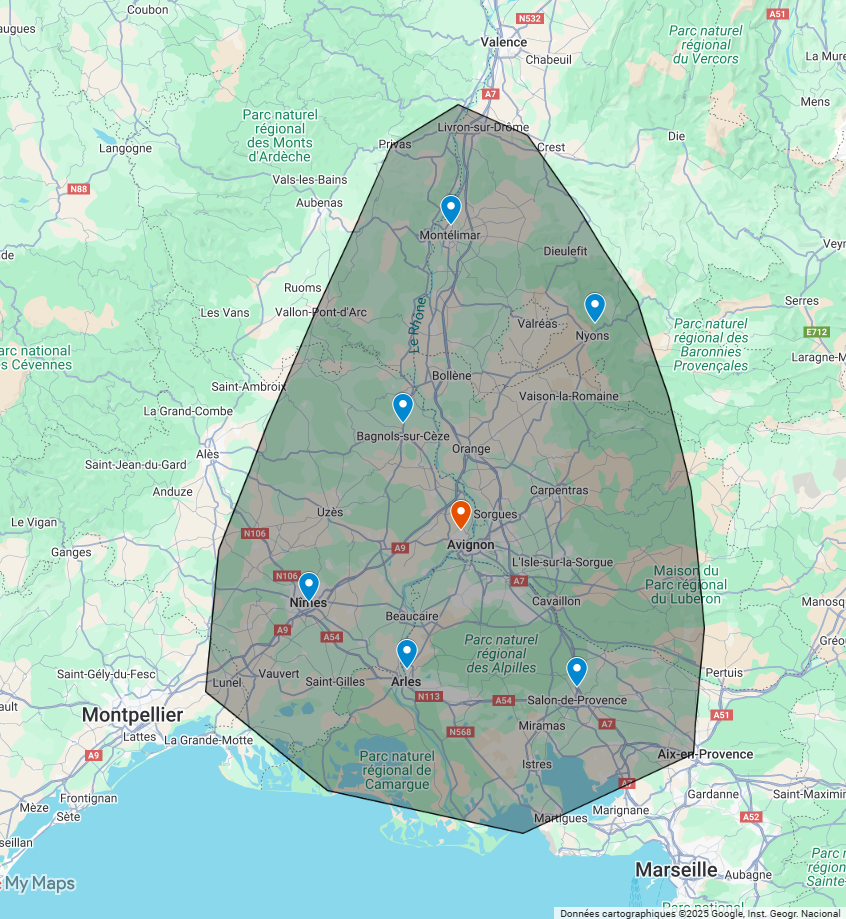

Tarif & zone d’intervention

Mission ponctuelle ou suivi mensuel, local ou à distance. Les modalités s’adaptent à votre organisation et à vos contraintes.

Tarif indicatif : à partir de 1800 € HT (cadrage + livrable plan directeur) → Comparez sur la page Offres.

FAQ : gouvernance, budget, preuves, ISO 27001 , SMSI (PME)

📌 Quelle différence entre audit et pilotage stratégique ?

L’audit clarifie votre situation et vos priorités. Le pilotage transforme ces priorités en plan directeur, arbitrages, coordination et suivi.

💼 Est-ce utile si j’ai déjà un prestataire IT ?

Oui : l’objectif n’est pas de le remplacer, mais de structurer la gouvernance, les décisions, les preuves et le suivi (clients / assurance / NIS2).

🧾 Produisez-vous des livrables réutilisables pour audits / clients ?

Oui : feuille de route, responsabilités, indicateurs, éléments de preuve (accès, sauvegardes, incidents, fournisseurs, formation) selon votre contexte.

✅ Dois-je viser la certification ISO 27001 pour être crédible ?

Pas forcément. Beaucoup de PME ont surtout besoin d’un SMSI opérationnel : risques priorisés, règles claires, procédures incident, preuves et pilotage. La certification devient pertinente si vos clients, votre secteur ou vos appels d’offres l’exigent, ou si vous souhaitez un niveau d’exigence formalisé.

Dans tous les cas, démarrer par un Starter SMSI est utile : vous gagnez en structure sans “usine à gaz”.

⏱️ Combien de temps pour mettre en place un SMSI utile en PME ?

Une base solide peut être posée en 90 jours (périmètre, inventaire, risques, socle documentaire, pilotage). Ensuite, on déroule par vagues : durcissement technique, sécurité fournisseurs, exercices incident, etc.

La clé, c’est la cadence : petits livrables réutilisables + rituels de suivi (mensuel/trimestriel), plutôt qu’un gros chantier théorique.

📄 Quels documents minimum pour démarrer un SMSI (sans se noyer) ?

Le minimum utile (et souvent demandé par clients/assureurs) :

- Périmètre + responsabilités (qui fait quoi, qui valide)

- Inventaire / cartographie des actifs & prestataires critiques

- Registre des risques + plan de traitement priorisé

- Règles d’accès (comptes, MFA, moindre privilège) et sauvegardes

- Procédure incident (détection, actions, communication, preuves)

- Tableau de bord SSI (quelques indicateurs simples)

Ce socle sert aussi pour NIS2 : gouvernance, risques, incidents, preuves.